Manuelle Pentests

Anders als automatische Überprüfungen werden unsere Pentests manuell durchgeführt. Dabei kombinieren wir verschiedene Angriffsvektoren. So können wir echtes Angreiferverhalten simulieren und komplexe Schwachstellen aufdecken.

Individuelle Pentests

Wählen Sie aus unseren Arbeitspaketen den zu Ihrem Unternehmen passenden Pentest aus. Die gewünschten Szenarien werden dann auf Ihre Infrastruktur abgestimmt und von Experten simuliert, um das vorhandene Gefahrenpotenzial zu ermitteln.

Berichte und Empfehlungen

Alle Pentests beinhalten einen Bericht mit Management-Summary, faktenbasierten Risikoanalysen und konkreten Maßnahmenempfehlungen, mit deren Hilfe Schwachstellen geschlossen und der Cyber-Security-Reifegrad erhöht werden kann.

Seit mehr als 25 Jahren sind wir auf die Durchführung von manuellen Pentests spezialisiert. Mit ihrer Erfahrung, ihren praxisnahen Erkenntnissen und ihrem umfassenden Know-how identifizieren unsere Experten Schwachstellen aller Art – sowohl in IT- als auch in OT-Umgebungen.

Unsere Pentests im Überblick

Redteaming

Wir simulieren einen echten Angriff ohne oder mit einem vordefinierten Umfang und ohne vorherige Information der IT-Abteilung. So können wir Ihr Unternehmen aus dem gleichen Blickwinkel sehen wie Hacker.

Interne Pentests

Wir nehmen die Sicht eines in Ihrem Netzwerk befindlichen Täters ein und prüfen die Absicherung interner Systeme, Dienste und Applikationen gegenüber Angriffen und nicht regelkonformer Nutzung.

Externe Pentests

Wir testen die Sicherheit von Netzwerken, Systemen und Applikationen, die aus dem Internet erreichbar sind, aus der Sicht eines externen Angreifers. Unsere Ergebnisse bilden die Grundlage einer umfassenden Risikobetrachtung.

Social Engineering

Wir prüfen und bewerten das Sicherheitsbewusstsein und die Maßnahmen im Hinblick auf den Faktor Mensch (einschließlich E-Mail, Telefon und physischer Zugang). So decken wir Sicherheitslücken auf, die durch das Ausnutzen von Gutgläubigkeit oder Unaufmerksamkeit entstehen.

Überprüfung der Azure Cloud

Wir simulieren einen Angriff auf Ihre Azure Cloud Umgebung. Ziel des Angriffs ist die Rechteerhöhung über Azure Active Directory Schwachstellen oder Fehlkonfigurationen der in der Cloud befindlichen Server oder Clients.

Phishing Kampagne

Wir definieren zusammen mit Ihnen eine Phishing Kampagne, mit dem Ziel das Sicherheitsbewusstseins der Mitarbeiter in Bezug auf gefälschte E-Mails mit präparierten Links oder Anhängen zu prüfen.

Client Checkup

Anhand eines vom Auftraggeber bereitgestellten repräsentativen Clients (Standard-PC) werden dessen Härtungsmaßnahmen überprüft. Zusätzlich werden Möglichkeiten eines Angreifers mit physikalischem Zugriff auf einen Client-PC untersucht. Ziel ist es eine Aussage über das Gefährdungspotential der Server bei Angriffen und deren mögliche Auswirkung zu erhalten.

Awareness Veranstaltung

In Form eines Vortrags mit ergänzenden Live-Hacking Elementen werden den Teilnehmern praxisnahe Beispiele von Angriffen und deren Auswirkungen nähergebracht. Themen wie Social Engineering, Umgang mit Wechselmedien, Passwortchaos oder Phishing werden in einer Geschichte dargestellt, die einen fiktiven Mitarbeiter in seinem Arbeitsalltag begleitet.

weitere Pentests

- Server Härtung

- Steuerungs- und Leitnetze

- Gebäudesicherheit

- Webanwendungen & Mobile Apps

- Netzwerkseparierung

- IoT Devices

- Terminalserver Ausbruch

Unternehmen verlassen sich oft auf ad-hoc durchgeführte Pentests mit automatischen Scans, wobei immer die gleichen Systeme geprüft werden. Wir empfehlen, mehrere Pentests strategisch im Voraus zu planen, um alle Angriffsvektoren zu berücksichtigen und manuelle Tests einzuplanen, die Einfallstore aufdecken, die auch echte Angreifer nutzen würden. Nur so erhalten Unternehmen ein umfassendes Bild und können entsprechend handeln.

Fabian Mosch, Pentest-Teamleader

THEMENFLYER DOWNLOADEN

Effektive Pentest-Strategien

Bei der Erstellung einer Dreijahresplanung leistet der Themenflyer „Licht ins Dunkel bringen“ Hilfestellung. Darin präsentieren wir Ihnen verschiedene Ansätze, die bei der Entwicklung einer Pentest-Strategie als Basis genutzt werden können. Diese lassen sich an Ihre individuellen Anforderungen anpassen und bei Bedarf um zusätzliche Sicherheitsanalysen ergänzen. Das Dokument können Sie hier kostenlos downloaden:

SUCCESS STORIES

Als Ziel des hier anonymisiert beschriebenen Projektes wurden die Überprüfung der Firmennetzwerke, die Übernahme der Systeme und die Prüfung des Zugriffs auf sensible Daten definiert. Bei der Überprüfung auf potenzielle Schwachstellen konnten unsere Spezialisten die höchsten Rechte im lokalen »Active Directory«, dem ...

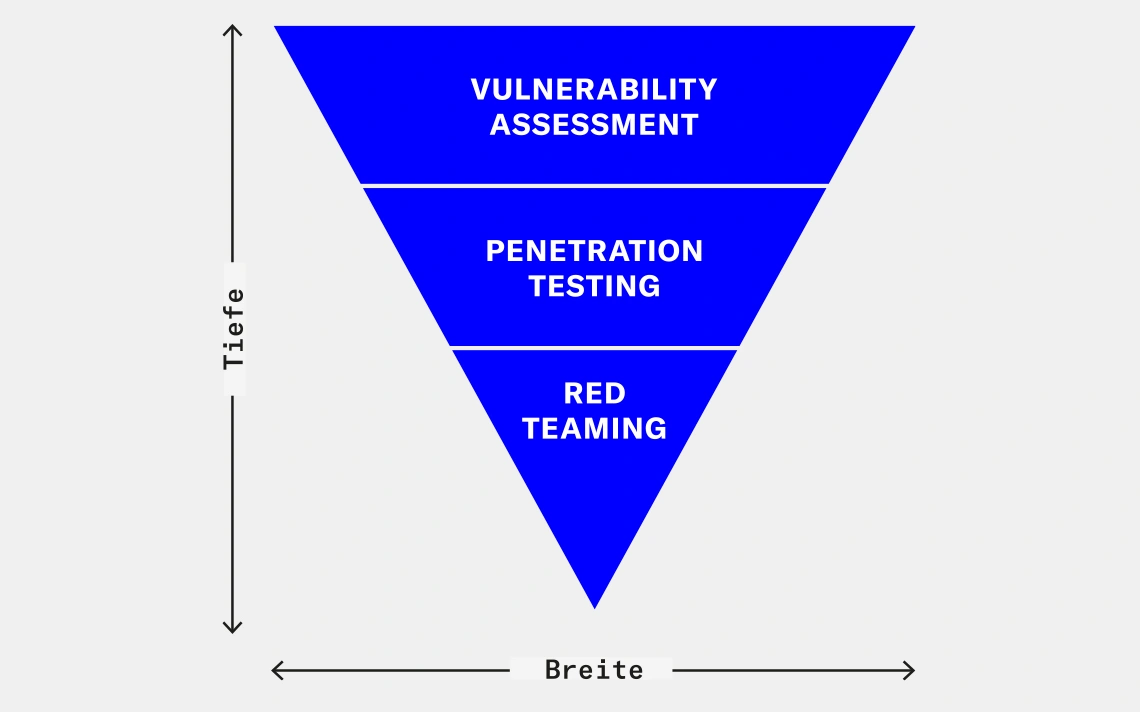

Breit angelegte oder tiefgreifende Pentests? Sie entscheiden!

Wir decken die gesamte Cyber-Security-Analysebandbreite ab

Neben breit angelegten Vulnerability Scans bieten wir tiefgreifende Prüfungen wie Pentesting oder Red Teaming an. Durch diese manuellen Analysen werden auch Schwachstellen logischer Natur aufgedeckt, die ein automatisch arbeitender Scanner rein technisch nicht erfassen kann. Auf diese Weise können wir verschiedene Angriffsflächen sichtbar machen und die Höhe des Risikoniveaus bestimmen.

Mit Red Teaming Blue Teams auf die Probe stellen

Sind Ihre Teams vorbereitet? Mit Red Teaming können Sie die Effektivität von Mitarbeitern, Prozessen und genutzten Technologien überprüfen. Bei dieser Methode werden verschiedene Szenarien echter Angreifer ohne Vorankündigung simuliert, um Blue Teams auf mögliche reale Angriffe vorzubereiten. Das Red Team versucht dann mithilfe verschiedener Angriffsmethoden, Zugriff auf bestimmte Daten, Systeme oder Netzwerke zu erlangen.

HÄUFIGE FRAGEN

Ein professioneller Pentest-Dienstleister wie r-tec verfügt über einen breiten Erfahrungsschatz im Pentesting-Bereich sowie über zertifiziertes Fachpersonal. Im Vergleich zu Anbietern, die ausschließlich auf die Durchführung von Pentests spezialisiert sind, können wir sogar noch mehr bieten: Unsere IT-Security-Spezialisten liefern auch die passenden Handlungsempfehlungen und unterstützen Sie auf Wunsch bei der Umsetzung von notwendigen Maßnahmen. Zudem besteht die Möglichkeit, Pentests mit anderen Service- oder Beratungsleistungen zu kombinieren. So können Unternehmen alle gewünschten Cyber-Security-Dienstleistungen aus einer Hand beziehen. Darüber hinaus helfen uns unsere Erfahrungen aus echten Einsätzen und anderen Cyber-Security-Bereichen dabei, Angriffe möglichst realitätsnah zu simulieren.

Wir unterscheiden zwischen internen und externen Pentests. Wird ein interner Pentest beauftragt, nehmen wir die Sicht eines in Ihrem Netzwerk befindlichen Täters ein. Bei einem externen Pentest simulieren wir einen Angriff, der von einem außenstehenden Hacker verübt wird.

Neben diesen Varianten gibt es auch noch breit angelegte Sicherheitsanalysen wie Vulnerability Scans. Hierbei handelt es sich jedoch um automatisierte Schwachstellen-Scans, die technisch nicht in die Tiefe gehen.

Ja, bei einem Pentest handelt es sich um eine tiefgehende Schwachstellenanalyse, bei der Sicherheitslücken und Fehlkonfigurationen in Systemen aufgedeckt werden. Zum Einsatz können sowohl automatisch arbeitende Scanner als auch manuelle Analysemethoden kommen.

Wie hoch die Kosten sind, hängt vom Umfang des Pentests und den ausgewählten Analysemethoden ab. Grundsätzlich gilt: Wer strategisch vorgeht und auf eine langfristig angelegte Pentest-Strategie setzt, kann so Schritt für Schritt und koordiniert alle Angriffsvektoren prüfen. Gegenüber ungeplanten adhoc-Prüfungen ist das Vorgehen effektiver und spart unter Umständen auch Geld.

Mehr Infos

Warum r-tec?

- Technisch voraus, menschlich auf Augenhöhe

- Passgenaue Servicelösungen, kurze Reaktionszeiten, schnelle Terminierung, direkter Expertenkontakt

- Schnelle Hilfe im Angriffsfall

- ausgeprägte Service Struktur

- 25 Jahre Erfahrung in Konzeption, Aufbau und Betrieb von Cyber Security Lösungen

- ISO 9001 und ISO 27001 zertifiziert

Kontaktieren

Sie uns!

Sie haben ein IT Security-Projekt, bei dem wir Sie unterstützen können? Wir beraten Sie gerne! Hier können Sie ein unverbindliches und kostenloses Erstgespräch vereinbaren.