Realistisches Angriffsszenario

Wir führen wirklichkeitsnahe Tests mit authentischen Tätermotiven durch. Dabei werden verschiedene Angriffsszenarien unter realistischen Bedingungen und ohne Vorankündigung simuliert.

Ihr Team auf dem Prüfstand

Unsere Spezialisten überprüfen sicherheitsrelevante Detection-and-Response-Prozesse, Mitarbeiter und Technologien. Im Fokus stehen dabei die Effizienz und die Geschwindigkeit von Blue Teams.

Ausführlicher Report

Erkannte, blockierte und unerkannte Red-Team-Aktivitäten sowie identifizierte Schwachstellen und Maßnahmenempfehlungen werden in einem umfassenden Bericht übersichtlich aufgelistet.

Unser Red Team nimmt die Perspektive von Angreifern ein und führt realistische Angriffsszenarien mit authentischen Tätermotiven durch, um die Effizienz und Geschwindigkeit von vorhandenen Abwehrmechanismen, Technologien und Blue Teams zu testen.

Gute Gründe für ein Red-Teaming-Projekt

Effizienz des Blue Teams testen

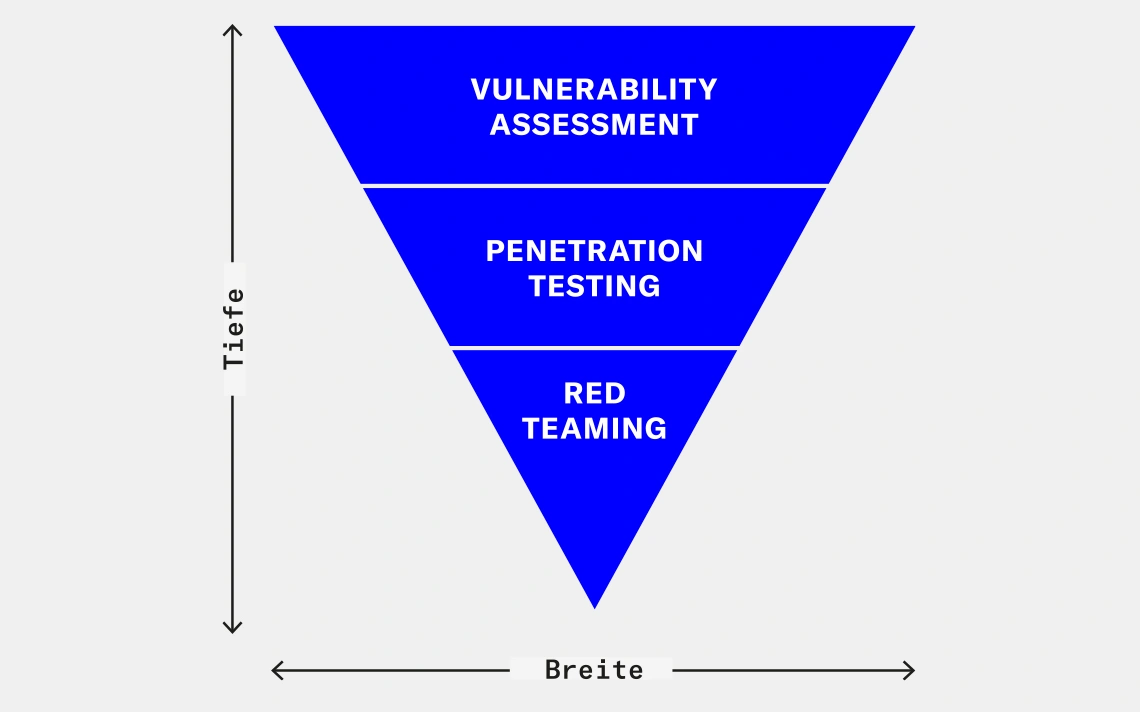

Während Vulnerability Scans und Pentests überwiegend Schwachstellen und Fehlkonfigurationen in Systemen aufdecken, liegt der Fokus des Red Teamings auf der Überprüfung Ihrer Blue Teams. Wir simulieren einen echten Angriff, ohne Ihre IT-Abteilung vorher zu informieren. Schließlich greifen Cyberkriminelle ebenfalls ohne Vorankündigung an. So wird realitätsnah die Wehrhaftigkeit, Effizienz und Geschwindigkeit Ihres Blue Teams bei der Angriffserkennung sowie bei der Einleitung von Maßnahmen auf die Probe gestellt.

Tiefgehende Analyse bestimmer IT-Security-Bereiche

Geprüft werden sowohl Security Operation Center (SOC) und Computer Emergency Response Teams (CERT) als auch Einzelpersonen. Den Fokus und den Umfang der Angriffe können beauftragende Unternehmen individuell bestimmen. Das vorrangige Ziel besteht darin, einen ausgewählten IT-Security-Bereich tiefgehend zu analysieren und dabei die Effizienz aller ablaufenden Prozesse zu beleuchten. Im Anschluss können Sicherheitslücken geschlossen und ineffiziente Strukturen optimiert werden.

Ergänzende Services

Cyber Security Check

Im Rahmen des Cyber Security Checks ermitteln unsere Cyber-Security-Experten den Ist-Zustand Ihrer Sicherheitslandschaft, gleichen diesen mit dem aktuellen Stand der Technik ab und zeigen Ihnen so Handlungsfelder und Potenziale zur Verbesserung Ihrer Cyberabwehr auf.

Sicherheitsanalyse & Pentests

Seit mehr als 25 Jahren sind wir auf die Durchführung von manuellen Pentests spezialisiert. Mit ihrer Erfahrung, ihren praxisnahen Erkenntnissen und ihrem umfassenden Know-how identifizieren unsere Experten Schwachstellen aller Art – sowohl in IT- als auch in OT-Umgebungen.

Cyber Security Quick Check

Durch unseren kostenlosen Online Cyber Security Quick Check erhalten Sie schnell einen Überblick über den Ist-Zustand Ihrer IT-Security-Landschaft im Vergleich zu Ihrem Branchendurchschnitt und in welchen Bereichen Handlungsbedarf besteht.

Social Engineering Awareness

Wir sensibilisieren die Menschen in Ihrem Unternehmen für die Gefahren, die mit der Nutzung digitaler Medien einhergehen. Mithilfe von Schulungen, Audits und technischen Lösungen decken wir die „Sicherheitslücke Mensch“ auf und schaffen Awareness für potenzielle Cyberrisiken.

Weitere Infos zum Thema Red Teaming

Warum r-tec?

- Technisch voraus, menschlich auf Augenhöhe

- Passgenaue Servicelösungen, kurze Reaktionszeiten, schnelle Terminierung, direkter Expertenkontakt

- Schnelle Hilfe im Angriffsfall

- ausgeprägte Service Struktur

- 25 Jahre Erfahrung in Konzeption, Aufbau und Betrieb von Cyber Security Lösungen

- ISO 9001 und ISO 27001 zertifiziert

Kontaktieren

Sie uns!

Sie haben ein IT Security-Projekt, bei dem wir Sie unterstützen können? Wir beraten Sie gerne! Hier können Sie ein unverbindliches und kostenloses Erstgespräch vereinbaren.