Überprüfung der gesamten Cyber-Security-Architektur

Von vorhandenen Lösungen über fehlende Technologien bis zu regulatorischen Anforderungen werden alle sicherheitsrelevanten Aspekte erfasst. Die Resultate fassen wir in einem übersichtlichen Analysebericht zusammen.

Individualisierter Cyber-Security-Plan als Ergebnis

Nach dem Check erhalten Sie einen individuellen, auf Ihre Anforderungen abgestimmten Cyber-Security-Plan, der priorisierte Maßnahmenempfehlungen und Best-Practice-Ansätze enthält.

Gezielter Einsatz von vorhandenen Budgets

Wir berechnen die voraussichtlichen Kosten für unsere Maßnahmenempfehlungen, um Sie bei der Optimierung des Budgeteinsatzes zu unterstützen und Budgetentscheidungen zu ermöglichen.

Im Rahmen des Cyber Security Checks ermitteln unsere Cyber-Security-Experten den Ist-Zustand Ihrer Sicherheitslandschaft, gleichen diesen mit dem aktuellen Stand der Technik ab und zeigen Ihnen so Handlungsfelder und Potenziale zur Verbesserung Ihrer Cyberabwehr auf.

CHECK INHALTE

Überprüfung aller Netzwerkbereiche

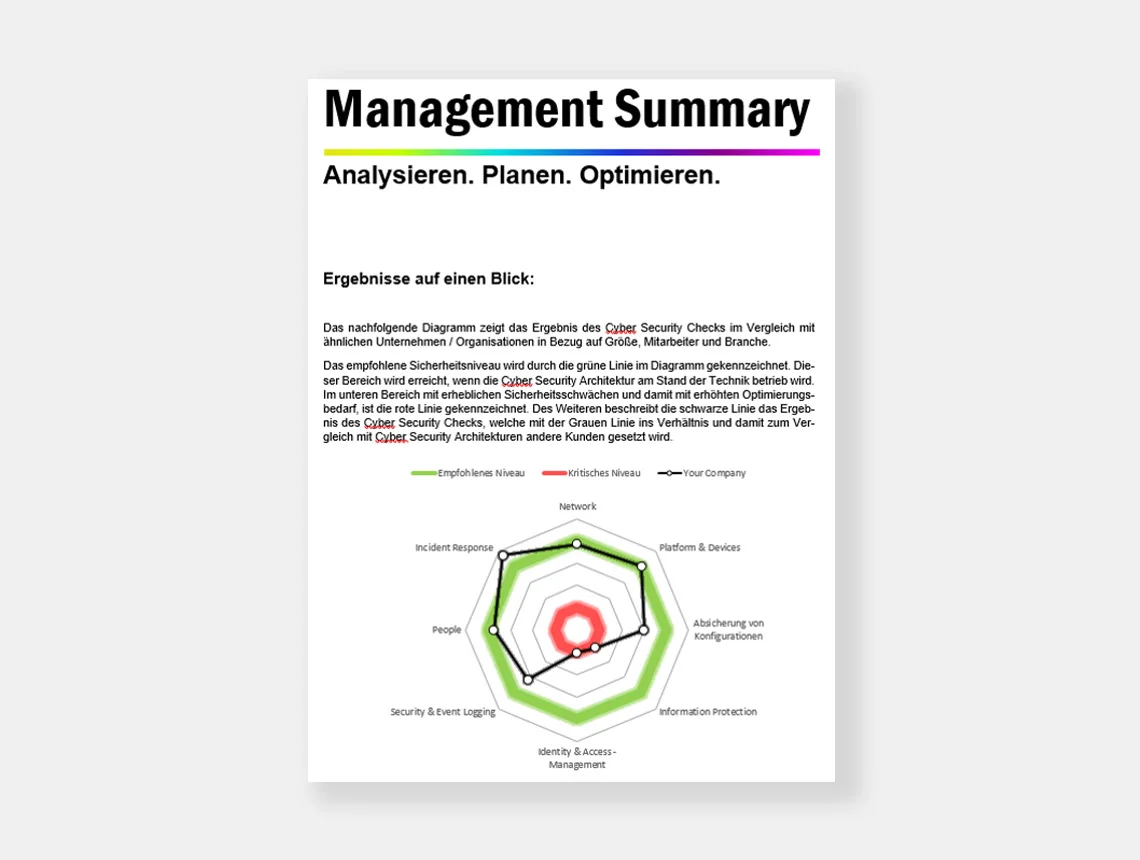

Im Rahmen des Cyber Security Checks werden folgende Bereiche der Cyber-Security-Architektur überprüft:

- Network (Zonen, Zugänge, Kommunikation, Perimeter)

- Plattformen & Devices (Asset Management, Inventar, Endpoints)

- Absicherung von Konfigurationen (Software, Geräte, sichere Konfiguration, Management)

- Information Protection (virtuell, physisch)

- Identity & Access Management (Verwaltung, Accounts, AD-Security)

- Security & Event Logging (Logging, Monitoring, Vulnerability Detection)

- People (Awareness)

- Incident Response (Prevention, Response, Backups)

Das Ergebnis unseres Cyber Security Checks

Ihr persönlicher Cyber-Security-Plan

Auf Grundlage der Check-Ergebnisse erstellen wir Ihren individuellen, auf Ihre Anforderungen abgestimmten Cyber-Security-Plan. Dieser beschreibt, wie Sie Ihre Abwehrmaßnahmen optimieren und deutlich widerstandsfähiger gegenüber Cyberangriffen werden können. Präsentiert werden normkonforme Lösungen, die den Anforderungen gängiger Normen wie NIST, ISO 27001 oder CIS entsprechen.

Quick Wins für die schnelle Optimierung

Während der Durchführung des Checks ergeben sich meist Quick Wins, die die Sicherheit Ihrer Infrastruktur ohne großen Aufwand erhöhen und schnell umsetzbar sind. Dazu zählen technische Konfigurationsänderungen, die Inbetriebnahme eines bereits vorhandenen Moduls oder die Etablierung eines Passwort-Safes für die Verwaltung komplexer Passwörter.

REFERENZ ARCHITEKTUREN

Normkonforme Cyber-Security-Architekturen als Referenz

Unsere Prüfpunkte im Rahmen des Checks und die Empfehlungen im Cyber-Security-Plan orientieren sich an Referenzarchitekturen für folgende Normen:

- ISO 27001: International anerkannter Standard für das Management der Informationssicherheit

- NIST Core Framework v1.1: Beinhaltet Standards, Richtlinien und Best Practices für das Cyber-Security-Risikomanagement sowie Schutzmechanismen zur Erhöhung der Widerstandsfähigkeit kritischer Infrastrukturen

- CIS Controls v7: Herausgegeben durch das Center of Internet Security; basiert auf der Erfahrung zahlreicher Unternehmen, Bundesbehörden, Institute und Forschungseinrichtungen

SUCCESS STORIES

Ziel des hier beschriebenen Projektes war es, die Sicherheitsarchitektur des Produktes durch unabhängige Experten überprüfen zu lassen und zur Produktreife zu führen, um so den Nutzern den höchstmöglichen Sicherheitsstandard garantieren zu können. Die r-tec IT Security GmbH hat die Entwicklung der Prototypen begleitet.

QUICK CHECK

Kostenloser Online Quick Check

Durch den kostenlosen Onlinecheck können Sie den Ist-Zustand Ihrer IT-Security-Performance ermitteln und erhalten eine erste Bewertung mit Blick auf die wichtigsten Management-Bereiche. Im Anschluss haben Sie die Möglichkeit mit einem unserer Experten zu Ihren Ergebnissen zu sprechen und einen Maßnahmenplan (Cyber-Security-Plan) zu entwickeln. Darin sind sowohl Quick-Wins als auch langfristige Maßnahmen enthalten, mit dem Ziel Ihre Cyber-Security-Abwehr langfristig zu optimieren.

Ergänzende Services

Sicherheitsanalyse & Pentests

Seit mehr als 25 Jahren sind wir auf die Durchführung von manuellen Pentests spezialisiert. Mit ihrer Erfahrung, ihren praxisnahen Erkenntnissen und ihrem umfassenden Know-how identifizieren unsere Experten Schwachstellen aller Art – sowohl in IT- als auch in OT-Umgebungen.

Red Teaming

Unser Red Team nimmt die Perspektive von Angreifern ein und führt realistische Angriffsszenarien mit authentischen Tätermotiven durch, um die Effizienz und Geschwindigkeit von vorhandenen Abwehrmechanismen, Technologien und Blue Teams zu testen.

Cyber Security Quick Check

Durch unseren kostenlosen Online Cyber Security Quick Check erhalten Sie schnell einen Überblick über den Ist-Zustand Ihrer IT-Security-Landschaft im Vergleich zu Ihrem Branchendurchschnitt und in welchen Bereichen Handlungsbedarf besteht.

r-tec Industrial Cyber Security Audit

Mithilfe des Industrial Cyber Security Audits beurteilen wir die Sicherheitslage in Ihrem industriellen Netzwerkumfeld. Wir analysieren Netzteilnehmer, Geräte und deren Kommunikationsverhalten, um Sicherheitslücken und Fehlerzustände lückenlos sichtbar zu machen und zu beheben.

Social Engineering Awareness

Wir sensibilisieren die Menschen in Ihrem Unternehmen für die Gefahren, die mit der Nutzung digitaler Medien einhergehen. Mithilfe von Schulungen, Audits und technischen Lösungen decken wir die „Sicherheitslücke Mensch“ auf und schaffen Awareness für potenzielle Cyberrisiken.

Weitere Infos zum Thema Cyber Security Check

Warum r-tec?

- Technisch voraus, menschlich auf Augenhöhe

- Passgenaue Servicelösungen, kurze Reaktionszeiten, schnelle Terminierung, direkter Expertenkontakt

- Schnelle Hilfe im Angriffsfall

- ausgeprägte Service Struktur

- 25 Jahre Erfahrung in Konzeption, Aufbau und Betrieb von Cyber Security Lösungen

- ISO 9001 und ISO 27001 zertifiziert

Kontaktieren

Sie uns!

Sie haben ein IT Security-Projekt, bei dem wir Sie unterstützen können? Wir beraten Sie gerne! Hier können Sie ein unverbindliches und kostenloses Erstgespräch vereinbaren.